Cybersecurity Controls - Effectiveness vs Cost

Controlli di cybersecurity - Efficacia vs Costo

Più avanti nel testo è riportata la traduzione in italiano.

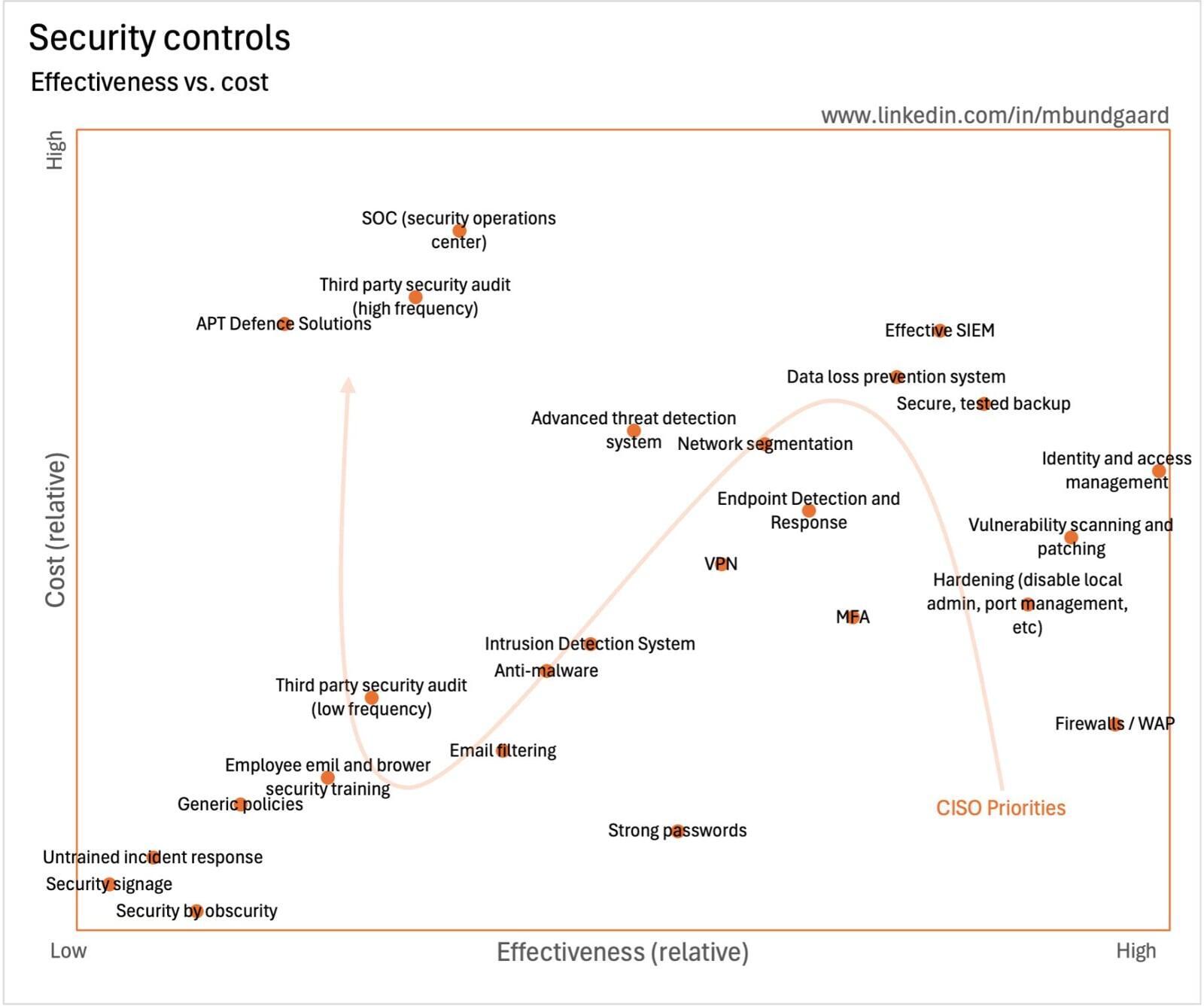

This briefing doc analyzes a LinkedIn discussion initiated by Mads Bundgaard Nielsen, focusing on the effectiveness and cost of various cybersecurity controls. The discussion revolves around a chart proposed by Nielsen, mapping these controls on a two-axis plane:

X-axis: Control Effectiveness (Low to High) Y-axis: Control Cost (Low to High)

The chart and subsequent discussion highlight several key themes and insights about cybersecurity priorities and resource allocation.

Key Themes:

- Prioritizing Basics: The most effective and least costly controls are consistently emphasized:

- Strong Passwords (though contested in favor of robust authentication)

- Firewalls / Web Application Firewalls (WAF)

- System Hardening (reducing attack surface)

- "I'm a big fan of getting the basics right." - Tim Bateson

- Context is Crucial: Effectiveness and cost are relative to the organization's size, maturity, threat landscape, and business objectives. A one-size-fits-all approach is ineffective.

- "Measuring 'effectiveness' is a little disingenuous without context of the threats relative to the org's objectives." - Matthew Hennessey

- Beyond Technical Controls: Organizational controls and security culture are essential for maximizing the impact of technical solutions.

- "Technical controls are less effective without organizational measures." - Christian Weilbach

- The 80/20 Principle: A significant portion of security can be achieved with a smaller subset of controls. Identifying and focusing on these high-impact controls is crucial for budget optimization.

- "80% of your security comes from 20% of your controls." - Mads Bundgaard Nielsen

Important Ideas and Facts:

- MFA over Passwords: Multi-Factor Authentication (MFA) is repeatedly highlighted as a highly effective and often cost-efficient control, superior to relying solely on strong passwords.

- "I'm a big fan of getting the basics right, but am surprised that MFA isn't at the top of the list." - Tim Bateson

- Cyber Risk Quantification (CRQ): Using CRQ platforms to quantify risk exposure and the impact of control upgrades is crucial for data-driven decision-making and budget justification.

- "If cost-effectiveness and budget optimization are the goals, then cyber risk quantification is the way to go." - Yakir Golan

- Vulnerability Management: A robust vulnerability management program, including scanning, patching, and remediation, is critical for minimizing exploitable weaknesses.

- "Patching is the single most effective way to reduce your attack surfaces." - Michael Agee

- Know Your Inventory: Asset identification and management are foundational for effective security, allowing for accurate risk assessment and prioritization.

- "How do you protect what you don’t know?" - Christina S.

- Zero Trust Model: Moving towards a Zero Trust architecture is increasingly relevant in today's distributed and cloud-centric environments, emphasizing continuous verification and least privilege access.

Points of Contention:

- Placement of Specific Controls: There is debate on the chart's placement of certain controls. Examples include:

- Network Segmentation: Some argue it should be prioritized higher.

- Third-Party Risk Management: Its effectiveness is debated, depending on supplier leverage.

- Effectiveness Measurement: The difficulty in objectively measuring the effectiveness of controls is acknowledged, highlighting the need for better metrics and frameworks.

Overall Observations:

- The discussion underscores the need for a strategic and context-aware approach to cybersecurity, balancing effectiveness, cost, and organizational realities.

- There is a strong emphasis on prioritizing foundational controls and leveraging data-driven approaches like CRQ.

- The importance of organizational measures and security culture is repeatedly acknowledged.

This briefing doc provides a high-level overview of the key themes and insights from the LinkedIn discussion. It is recommended to review the original source for a complete understanding of the diverse perspectives and detailed arguments presented.

Linkedin thread https://www.linkedin.com/feed/update/urn:li:activity:7199315535455481858/

Linkedin thread captured with Zoho Notebook, Briefing doc of the entire thread made with Notebook LM (Google), translation made with ChatGPT-4, GenAI prompts and fine tuning by Riccardo Donati.

Controlli di cybersecurity - Efficacia vs. Costo

Questo documento analizza una discussione su LinkedIn avviata da Mads Bundgaard Nielsen, incentrata sull'efficacia e il costo di vari controlli di cybersecurity. La discussione ruota attorno a un grafico proposto da Nielsen, che mappa questi controlli su un piano a due assi:

- Asse X: Efficacia del controllo (da Bassa ad Alta)

- Asse Y: Costo del controllo (da Basso ad Alto)

Il grafico e la discussione successiva evidenziano diversi temi e intuizioni chiave sulle priorità di cybersecurity e sull'allocazione delle risorse.

Temi principali:

1. Dare priorità alle basi: I controlli più efficaci e meno costosi sono costantemente enfatizzati:

- Password robuste (anche se contestate a favore di un'autenticazione robusta)

- Firewall / Firewall per applicazioni web (WAF)

- Hardening dei sistemi (riduzione della superficie di attacco)

"Sono un grande sostenitore dell'importanza di fare bene le basi." - Tim Bateson

2. Il contesto è cruciale: L'efficacia e il costo sono relativi alla dimensione, maturità, panorama delle minacce e obiettivi aziendali dell'organizzazione. Un approccio universale è inefficace.

"Misurare l''efficacia' è un po' fuorviante senza il contesto delle minacce relative agli obiettivi dell'organizzazione." - Matthew Hennessey

3. Oltre i controlli tecnici: I controlli organizzativi e la cultura della sicurezza sono essenziali per massimizzare l'impatto delle soluzioni tecniche.

"I controlli tecnici sono meno efficaci senza misure organizzative." - Christian Weilbach

4. Il principio dell'80/20: Una parte significativa della sicurezza può essere ottenuta con un sottoinsieme ridotto di controlli. Identificare e concentrarsi su questi controlli ad alto impatto è cruciale per ottimizzare il budget.

"L'80% della tua sicurezza proviene dal 20% dei tuoi controlli." - Mads Bundgaard Nielsen

Idee e fatti importanti:

1. MFA al posto delle password: L'autenticazione multifattoriale (MFA) è ripetutamente evidenziata come un controllo altamente efficace e spesso conveniente, superiore al solo affidarsi a password robuste.

"Sono un grande sostenitore dell'importanza di fare bene le basi, ma sono sorpreso che MFA non sia in cima alla lista." - Tim Bateson

2. Quantificazione del rischio informatico (CRQ): L'utilizzo di piattaforme CRQ per quantificare l'esposizione al rischio e l'impatto degli aggiornamenti dei controlli è cruciale per decisioni basate sui dati e per giustificare i budget.

"Se l'obiettivo è ottimizzare costo-efficacia e budget, allora la quantificazione del rischio informatico è la strada da seguire." - Yakir Golan

3. Gestione delle vulnerabilità: Un programma robusto di gestione delle vulnerabilità, inclusi scansione, patching e rimedio, è fondamentale per ridurre al minimo le debolezze sfruttabili.

"Applicare le patch è il modo più efficace per ridurre le superfici di attacco." - Michael Agee

4. Conoscere il proprio inventario: L'identificazione e la gestione delle risorse sono fondamentali per una sicurezza efficace, consentendo una valutazione accurata dei rischi e delle priorità.

"Come puoi proteggere ciò che non conosci?" - Christina S.

5. Modello Zero Trust: Passare a un'architettura Zero Trust è sempre più rilevante negli ambienti distribuiti e incentrati sul cloud di oggi, enfatizzando la verifica continua e l'accesso con il minimo privilegio.

Punti di dibattito:

1. Posizionamento di controlli specifici: Ci sono dibattiti sul posizionamento nel grafico di alcuni controlli. Esempi includono:

- Segmentazione di rete: Alcuni sostengono che dovrebbe avere una priorità maggiore.

- Gestione del rischio di terze parti: La sua efficacia è discussa, a seconda dell'influenza sui fornitori.

2. Misurazione dell'efficacia: La difficoltà di misurare oggettivamente l'efficacia dei controlli è riconosciuta, evidenziando la necessità di migliori metriche e framework.

Osservazioni generali:

La discussione sottolinea la necessità di un approccio strategico e consapevole al contesto per la cybersecurity, bilanciando efficacia, costo e realtà organizzative.

C'è un forte enfasi sulla priorità dei controlli fondamentali e sull'utilizzo di approcci basati sui dati come il CRQ.

L'importanza delle misure organizzative e della cultura della sicurezza è ripetutamente riconosciuta.

Questo documento informativo fornisce una panoramica ad alto livello dei temi e delle intuizioni chiave dalla discussione su LinkedIn. Si consiglia di esaminare la fonte originale per una comprensione completa delle diverse prospettive e degli argomenti dettagliati presentati.